Cyber Security aus dem Blickwinkel der Bayerischen Polizei

Beitrag von Werner Kretz, Erster Kriminalhauptkommissar, Bayerisches Landeskriminalamt

Die Nutzung digitaler Informations- und Kommunikationstechnologien ist Basis des modernen gesellschaftlichen und wirtschaftlichen Lebens, sie bietet aber auch die Möglichkeit, Straftaten zu begehen. Kriminalhauptkommissar Kretz klärt auf über die Gefahren in informationstechnischen Systemen auf und zeigt, wie die Bayerische Polizei gegen die gesteigerte Cyberkriminalität vorgeht.

Zunahme potentieller Angriffsziele

Für Industrieunternehmen und Dienstleistungsanbieter sowie für öffentliche Institutionen sind funktionierende Kommunikationsinfrastrukturen ein entscheidender Faktor. Mit der Zunahme informationstechnischer Systeme und Geräte erhöht sich ebenso die Möglichkeit der Begehung von Straftaten in diesem Umfeld.

Kriminalitätsfördernd wirken sich dabei unzureichende Absicherungen und veraltete Technologien, aber auch unzureichendes Risikobewusstsein von Nutzern dieser Technologien aus. Die fortschreitenden Entwicklungen bei Stichworten wie Internet der Dinge/Internet of Things (IoT), Industrie 4.0, Smart Home oder Automotive IT bieten ein breites Feld an Tatgelegenheiten. So erweitern die stark zunehmenden „adressierbaren“ Objekte im Internet das Spektrum potentieller Ziele für Cyberkriminelle.

Wie reagiert die Bayerische Polizei auf diese Entwicklung?

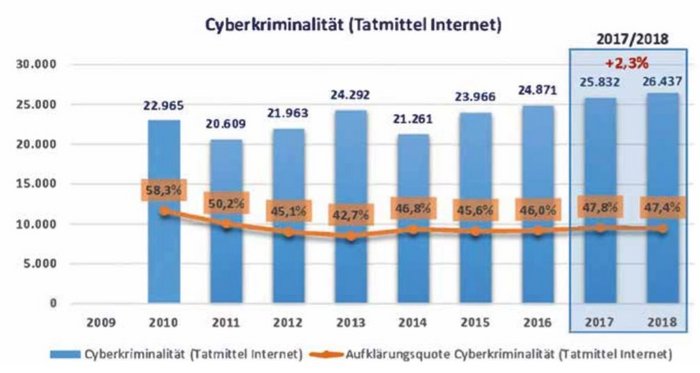

Cybercrime stellt demzufolge eine herausragende und hochdynamisch weiter wachsende Kriminalitätsform dar, auf die die Bayerische Polizei entsprechend reagiert hat. So wurde neben einer verbesserten Sachausstattung und einer personellen Stärkung der Ermittlungsbeamten in diesem Bereich auch die Notwendigkeit einer Spezialisierung erkannt.

Aus diesem Grund wurde bei der Bayerischen Polizei die Sonderlaufbahn des „IT-Kriminalisten“ eingeführt. Hierbei handelt es sich um Informatikstudenten, die nach Abschluss ihres Studiums im Rahmen einer sog. „polizeifachlichen Unterweisung“ zu Polizeivollzugsbeamten ausgebildet werden, um deren technischen Hintergrund für die polizeiliche Ermittlungsarbeit nutzen zu können. Da sich diese Sonderlaufbahn bewährt hat, wird sie auch zukünftig fortgeführt; d. h. die Bayerische Polizei ist auch weiterhin auf der Suche nach IT-Fachkräften, die ihr Wissen bei der Bekämpfung von Computer- und Internetkriminalität einsetzen wollen.

Eigene Dienststelle für Cybercrime

Die Spezialisierung zeigt sich ferner in der Gründung eigener Dienststellen. So existiert seit April 2017 bei jeder Kriminalpolizeiinspektion in Bayern ein eigenes Kommissariat Cybercrime. Ferner wurde bundesweit bei jedem Landeskriminalamt eine Zentrale Ansprechstelle Cybercrime (ZAC) installiert. Die ZAC ist im Bereich der Polizei der Single-Point-of-Contact für alle Behörden, Unternehmen und Verbände in Fragen der Cybersicherheit. Sie steht im präventiven Bereich für Vorträge und Beratungsgespräche zur Verfügung.

Die Zentrale Ansprechstelle Cybercrime (ZAC)

Kontaktdaten der Dienststelle

Sollte es zu einem Angriff gekommen sein, steht die ZAC in der Angriffsphase beratend zur Seite und zeigt die zu bedienenden Kommunikationswege auf. Im Nachgang steht sie auch für eine intensive Aufarbeitung des Vorfalls zur Verfügung. Die ZAC im Bayerischen Landeskriminalamt ist unter der Hotline 089/1212-3300 bzw. über das E-Mail-Postfach: zac@polizei.bayern.de erreichbar.

Schwerpunkte von Cyberangriffen auf Unternehmen

Welche Gefahren lauern im Netz? Die Auswertung der bei der Polizei zur Anzeige gebrachten Straftaten zum Nachteil von Unternehmen ergab folgende Schwerpunkte:

- Online-Erpressung mittels Ransomware/Kryptotrojaner

- Online-Erpressung mittels DDoS (Destributed-Denial-of-Service)

- Man-in-the-Middle-Angriffe (z. B. Abfangen und Verändern von per E-Mail versandten Rechnungen)

- Datendiebstahl/Veröffentlichung von Daten

- CEO-Fraud (Betrugsmasche, bei der Firmen unter Verwendung falscher Identitäten zur Überweisung von Geld manipuliert werden)

Wie können sich Unternehmen davor schützen?

Hierzu muss man wissen, dass Cyber-Kriminelle grundsätzlich drei Schwachstellen ausnutzen. In vielen Unternehmen herrschen noch organisatorische Mängel im Hinblick auf Cyberangriffe. Die Abläufe im Falle einer Attacke sind noch gar nicht bzw. nur mangelhaft geregelt oder bei den Mitarbeitern nur rudimentär bekannt. Es herrschen Wartungsmängel (keine Updates) oder die Benutzerrechte sind überdimensioniert angelegt.

Ferner profitieren die Angreifer von technischen Mängeln wie fehlendem oder veraltetem Virenschutz, offenen Ports in der Firewall, fehlendem Backup, unverschlüsselter Kommunikation oder WLAN-Sicherheitslücken.

Die größte Schwachstelle ist und bleibt jedoch das menschliche Fehlverhalten. Cyber-Kriminelle nutzen dies in Form des sogenannten „Social Engineering“ für ihre Zwecke aus. „Social Engineering“ bedeutet, dass die Mitarbeiter durch geschickte psychologische Manipulation zu Handlungen verleitet werden, die die Sicherheit der Unternehmensdaten gefährden. Potentielle Opfer werden beispielsweise anhand von Angaben in Sozialen Netzwerken ausgewählt und gezielt kontaktiert (z. B. Mitarbeiter aus Finanzabteilungen der Unternehmen).

Konsequenzen für Unternehmen

Als Konsequenz ist es für Unternehmen wichtig, die Schwachstellen im eigenen Betrieb zu identifizieren und zu schließen.

Während die organisatorischen und technischen Mängel relativ leicht behoben werden können, ist der Aufwand zur Verhinderung menschlichen Fehlverhaltens ungleich größer. In vielen Unternehmen ist jedoch selbst bei den Führungskräften das Bewusstsein für diese Thematik noch nicht vorhanden. Es ist von entscheidender Bedeutung, seine Mitarbeiter zu sensibilisieren. Jedem Angestellten sollte bekannt sein, welche Gefahren aktuell im Internet lauern und welche Vorsorgemaßnahmen zu treffen sind. Grundsätzlich sollten Unternehmen sich bereits im Vorfeld Gedanken hinsichtlich des Vorgehens machen und ein Sicherheitskonzept entwickeln.

Was ist bei einem Cyber-Angriff zu tun?

Bei einem Verdacht auf eine Cyberattacke sollten alle Informationen zum Vorfall gesammelt und aufgezeichnet werden. Dabei sollten sich Unternehmen an die intern festgelegten Meldewege halten. Es sollte eine identische Kopie des betroffenen Systems erstellt werden, um den Schaden abzuschätzen, die Schwachstellen zu identifizieren oder den Angreifer zurückzuverfolgen.

Ferner sollte geprüft werden, ob von Seiten des Unternehmens dafür die Polizei (ZAC) einzuschalten ist. Die Kopie des betroffenen Systems sollte möglichst von anerkannten Forensikern der Polizei erstellt werden, um gerichtsfeste Beweise sichern zu können. Dadurch können zugleich Spuren und Hinweise gesichert werden. Das kann auch für das Unternehmen selbst in einem Arbeitsgerichtsverfahren von Bedeutung sein, wenn es sich um einen „Innentäter“ handelt.

Für die Kontaktaufnahme sollte nicht das betroffene System benutzt werden. Ist bereits ein Schaden eingetreten, sollten alle damit zusammenhängenden Ereignisse (z. B. Anrufe, E-Mails, Systemstörungen, Logdaten) dokumentiert werden.

Ausblick

Die hochdynamischen Entwicklungen in der digitalen Welt sind nicht mehr aufzuhalten, insbesondere auch im Bereich der Künstlichen Intelligenz (KI). Sie beinhalten jedoch nicht nur Fluch, sondern weitaus mehr Segen. Hält man sich stets die aufgezeigten Gefahren vor Augen und trifft die entsprechenden Vorsorgemaßnahmen, besteht keinerlei Anlass ängstlich zu sein. Unternehmen, die sich hierbei externer Hilfe bedienen wollen, stehen die Bayerische Polizei und die Industrie- und Handelskammern gerne beratend zur Seite.

Erstmals erschienen in: TiB Ausgabe 2019 November/Dezember