Resiliente Kritische Infrastrukturen

Beitrag von Prof. Stefan Katzenbeisser, Lehrstuhl für Technische Informatik Universität Passau

Kritische Infrastrukturen wie das Stromnetz oder Verkehrswege sind zunehmend von digitalen Komponenten abhängig. Dies ermöglicht zwar einerseits eine flexible und dezentrale Steuerung, erhöht aber andererseits die Anfälligkeit für Cyberangriffe. Durch resiliente Kritische Infrastrukturen kann man allerdings erreichen, dass diese bei Angriffen nicht komplett versagen - doch was ist unter Resilienz genau zu verstehen und wie kann man sich dadurch vor Angriffen schützen?

Cyberangriff auf Kritische Infrastruktur

Beispiel Angriff auf Stromnetz 2015

Seit knapp vier Jahren ist bekannt, dass Angriffe gegen kritische Infrastrukturen in den Bereich des Möglichen gerückt sind. Im Dezember 2015 wurde etwa das Stromnetz der Ukraine Opfer eines Cyberangriffs. Forensische Daten legen nahe, dass die Angriffe über einen Zeitraum von fast 9 Monaten geplant und durchgeführt wurden. Durch einen initialen „Spear Phishing“ Angriff über ein infiziertes Word-Dokument gelangte Schadcode in die Netzwerke verschiedener Betreiber. Dies ermöglichte den Angreifern, die befallenen Netzwerke über einen langen Zeitraum zu analysieren und einen weiteren komplexen Angriff vorzubereiten, der schließlich zum Ausfall mehrerer Umspannwerke für mehrere Stunden führte. Der Betrieb konnte letztendlich nur durch das Umschalten auf manuelle Steuerung behoben werden.

Schwächen funktionaler Sicherheit

Die Software und Hardware vieler kritischer Infrastrukturen wird nach den Kriterien der funktionalen Sicherheit entworfen – und kann daher beispielsweise mit Ausfällen von einzelnen Komponenten bereits umgehen. Allerdings sind funktional sichere Komponenten in der Regel nicht robust gegen Cyberangriffe.

Konzepte zur Erzielung von funktionaler Sicherheit basieren nämlich oftmals auf Redundanz sowie der Annahme, dass Komponenten unabhängig und zufällig ausfallen. Dies ist jedoch im Kontext der Cybersicherheit nicht der Fall, da ein Angreifer üblicherweise gezielt das „schwächste Glied“ eines Systems ausnützt. Sind daher funktional sichere Komponenten auch Cyberangriffen ausgesetzt, so müssen spezielle Schutzmaßnahmen vorgesehen werden.

Ganzheitliche Cybersicherheit

Kritische Infrastrukturen sollten immer mit einem Fokus auf Cybersicherheit entworfen werden.

Stand der Technik ist hierbei die Etablierung eines „Security Engineering“ Prozesses: Statt ein System erst nach dessen Implementierung oder Inbetriebnahme abzusichern, muss Cybersicherheit in allen Phasen des Entwicklungsprozesses mitgedacht werden – vom Design über die Entwicklung bis hin zur Einführung sowie der Stilllegung.

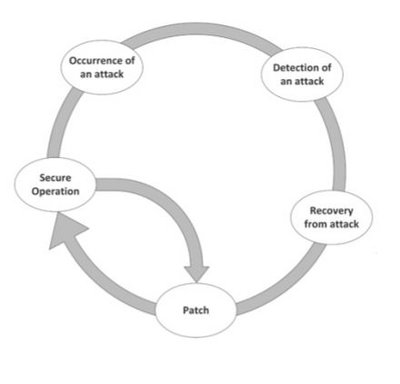

Abb. 1 zeigt den Zyklus Kritischer Infrastrukturen als Reaktion auf Angreifer – von der Erkennung eines Angriffs über kurzfristige Sofortmaßnahmen bis hin zum Patchen.

Security Engineering Prozess

Ein Security Engineering Prozess umfasst üblicherweise mehrere Schritte:

- In einem ersten Schritt werden dabei die „Assets“ untersucht, also alle schützenswerten Betrachtungsgegenstände, bestehend aus physischen Komponenten oder immateriellen Größen wie Reputation.

- Danach wird analysiert, welche Angreifer gegen das zu entwickelnde System zu erwarten sind und welche Ressourcen bzw. welche Motivation diese aufweisen – das Spektrum reicht dabei von Amateur-Hackern über kriminelle Vereinigungen bis hin zu staatlichen Akteuren im Kontext von Cyberwar.

- Diese Analyse bildet die Basis einer Risikobetrachtung, bei der geklärt wird, gegen welche Angreifer ein Schutz nötig ist und welche man bewusst in Kauf nimmt. Beispielsweise wird ein Schutz gegen staatliche Angreifer aus Kostengründen oftmals nicht betrachtet.

- Nach dem Risikomanagement müssen nun zielgerichtete Maßnahmen zum Schutz gegen Cyberangriffe abgeleitet werden; diese können technischer oder organisatorischer Natur sein.

- Während der Implementierung muss speziell auf die Qualität der Software geachtet werden, um etwa die Zahl der kritischen Softwarefehler auf ein Minimum zu beschränken.

- Nach der Installation sowie der Anpassung des implementierten Systems (auch hierbei sollte man die Cybersicherheit mitbedenken, etwa durch das Ändern von Standardpasswörtern) erfolgt die Aufrechterhaltung des sicheren Betriebs.

Detektion von Angriffsversuchen

Da jedoch kein System gegen alle in der Zukunft zu erwartenden Angriffe sicher sein kann, müssen Angriffsversuche laufend detektiert werden. Noch während eines Angriffs sollte es zeitnah zu dessen Abwehr kommen, etwa durch die Einleitung von kurzfristigen Notmaßnahmen. Sobald der dem Angriff zugrundeliegende Fehler durch den Hersteller behoben wurde, muss der entsprechende Patch eingespielt werden, um einen neuerlichen Angriff über den gleichen Weg zu unterbinden.

Erfahrungsgemäß ist dies aus mehreren Gründen schwierig. Erstmals ist die zeitnahe Detektion eines Angriffes eine Herausforderung, da Angreifer gezielt versuchen, über einen längeren Zeitraum unentdeckt zu bleiben. Zum anderen müssen Systeme in kritischen Infrastrukturen oftmals eine Zertifizierung aufweisen, was das Patchen der Systeme erschwert bzw. den Zeitraum bis zur Verfügbarkeit von Patches verlängert.

Aufrechterhalten der Infrastruktur durch Resilienz

Trotz aller Vorkehrungen können erfolgreiche Angriffe nie ausgeschlossen werden. Da unsere Gesellschaft in hohem Maße vom Funktionieren kritischer Infrastrukturen abhängig ist, sollten diese daher derart entworfen und implementiert sein, dass sie selbst unter Angriffen nicht komplett versagen, sondern ein Mindestmaß an Funktionalität und Verfügbarkeit aufweisen. Diese Eigenschaft bezeichnet man als „Resilienz“.

Resilienz ist oftmals schwer zu erreichen, kann jedoch durch entsprechendes modulares Systemdesign verbessert werden. Hierbei wird versucht, ein großes System in entsprechend kleinere Subsysteme zu partitionieren, sodass sich Angriffe nicht über Systemgrenzen hinweg ausbreiten können und das Gesamtsystem selbst bei Kompromittierung einzelner Subsysteme nicht zusammenbricht.

Resilienz verbessern

Die Arbeitsgruppe CYSIS, initiiert durch die Deutsche Bahn sowie die TU Darmstadt, hat weitere grundlegende Empfehlungen erarbeitet, wie die Resilienz kritischer Infrastrukturen erhöht werden kann. Eine der zentralen Empfehlungen ist die Absicherung jeder Kommunikation „Ende zu Ende“, also von der Datenquelle bis hin zum Empfänger. Stand der Technik für die Ende-zu-Ende-Sicherung der Kommunikation sind Verfahren zur Verschlüsselung sowie zur Generierung digitaler Signaturen.

Neben der Absicherung der Kommunikation selbst spielt auch die Integrität der Endgeräte eine herausragende Rolle, da Angreifer oftmals versuchen, Schadcode auf eingesetzte Geräte aufzuspielen. In Zukunft sollten daher die wichtigsten Systeme in der Lage sein, ihre eigene Software-Integrität zu prüfen und diese gegenüber Dritten zu übermitteln – man spricht von „Remote Attestation“.

Zur frühzeitigen Detektion von Angriffen sollten zudem entsprechende Sensoren im Gesamtsystem platziert werden. Die Meldungen aller Sensoren können dann an einer zentralen Stelle in einem „Security Operations Center“ aggregiert werden, um eine fundierte Bewertung der Sicherheitslage durch Experten vorzunehmen. Ist ein Angriff detektiert, so müssen dessen Auswirkungen auf das System zeitnah begrenzt werden.

Fazit

Kritische Infrastrukturen rücken zunehmend in den Fokus von Angreifern, ihre Absicherung ist daher von essentieller Bedeutung für unsere Gesellschaft. Viele Systeme kritischer Infrastrukturen wurden jedoch bisher ohne Betrachtung der Cyber-Sicherheit konstruiert. Hier gilt es, durch einen entsprechenden „Security Engineering“ Prozess gegenzusteuern, um das Ziel der größtmöglichen Resilienz zu erreichen.

Erstmals erschienen in: TiB Ausgabe 2019 November/Dezember