Kryptographie im Mobiltelefon

Authentifizierung und Verschlüsselung bei einem Alltagsgegenstand

Beitrag von Sven Bauer und Hermann Drexler, Giesecke+Devrient Mobile Security GmbH, München

Dass drahtlos übertragene Daten zu verschlüsseln sind, damit nicht schon ein geeigneter Funkempfänger zum Abhören ausreicht, leuchtet unmittelbar ein. Auch dass ein Benutzer authentifiziert werden muss, um bei der Nutzung des Systems entstehende Kosten sicher zuordnen zu können, ist nachvollziehbar. Mobilfunknetze sind ein gutes Beispiel, um typische Anwendungen von Kryptographie, wie Authentifizierung und Verschlüsselung, an einem täglich benutzten Gegenstand zu erläutern. Beschrieben werden der Aufbau des Systems und verschiedene Sicherheitsaspekte.

Identitätsnachweis im Mobilfunknetz

Zunächst muss sich ein Mobilfunkteilnehmer gegenüber dem Netz authentisieren, also seine Identität und damit seine Berechtigung zum Benutzen des Netzes nachweisen.

Die Identität ist durch eine weltweit eindeutige Nummer, die International Mobile Subscriber Identity (IMSI) gegeben.

Der IMSI ist ein nur auf dem Subscriber Identity Module (SIM-Karte) im Mobiltelefon und im Authentisierungscenter des Netzbetreibers gespeicherter kryptographischer Schlüssel KI zugeordnet.

Die SIM-Karte enthält einen speziellen Chip, der den geheimen Schlüssel sicher aufbewahren kann. Die ersten SIM-Karten wurden 1991 von der Firma Giesecke & Devrient in München entwickelt. Abbildung 1 zeigt eine SIM Karte, die für drei Größen passt.

Verfahren zur Authentisierung

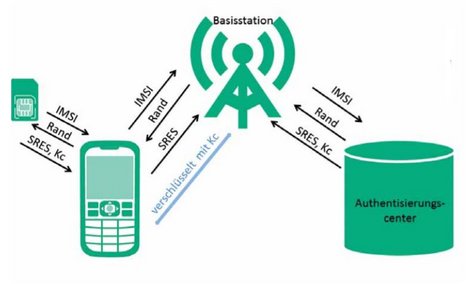

Die Authentisierung des Teilnehmers am Netz erfolgt mit einem Challenge-Response Verfahren. Wenn sich ein Netzteilnehmer mit einer bestimmten IMSI am Netz anmelden möchte, generiert das Authentisierungscenter eine Zufallszahl RAND (die „Challenge“) und schickt sie an den Teilnehmer.

Mit Hilfe des geheimen Schlüssels KI muss der Teilnehmer daraus eine Antwort SRES („Response“) ausrechnen und zurück an das Authentisierungscenter schicken. Da es ebenfalls den Schlüssel KI besitzt, kann es prüfen, ob SRES korrekt berechnet wurde. Falls ja, wird dem Teilnehmer Zugang zum Netz gewährt. Das Protokoll ist in Abbildung 2 skizziert.

Mit Hilfe von KI wird außerdem aus der Zufallszahl RAND ein neuer kryptographischer Schlüssel Kc ausgerechnet.

Sowohl SRES wie auch Kc werden in der SIM-Karte berechnet und dann an das Mobiltelefon weitergegeben, das SRES wie beschrieben an das Netz zur Authentisierung schickt.

Kc wird als Schlüssel für die weitere Verschlüsselung des Funkverkehrs mit der Basisstation verwendet, die nicht in der SIM-Karte, sondern im wesentlich rechenstärkeren Mobiltelefon stattfindet.

Algorithmus für SRES und Kc

Der Algorithmus zum Berechnen von SRES und Kc aus RAND und KI kann vom Netzbetreiber frei gewählt werden, da er nur auf der von ihm herausgegebenen SIM-Karte und im von ihm betriebenen Authentisierungscenter implementiert sein muss.

Die Sprachverschlüsselung ist stärker standardisiert, da jedes Mobiltelefon und jede Basisstation sie beherrschen muss.

Sicherheit von Algorithmen

Zunächst kann man die mathematische Sicherheit der einzelnen Algorithmen zur Authentisierung, Schlüsselableitung und Verschlüsselung des Datenverkehrs betrachten.

Die Algorithmen zur Authentisierung und Schlüsselableitung kann der Netzbetreiber zwar beliebig wählen, aber der UMTS-Standard schlägt zwei alternative Verfahren namens Milenage und TUAK vor. Milenage basiert auf dem Advanced Encryption Standard (AES), TUAK dagegen auf der Hash-Funktion KECCAK. Gegen beide sind keine praktikablen Angriffe bekannt.

Die anfangs bei GSM eingesetzten Algorithmen A5/1 und A5/2 zur Verschlüsselung der Datenübertragung haben inzwischen bekannte mathematische Schwächen. Auch für den neueren Verschlüsselungsalgorithmus Kasumi wurden 2010 sogenannte „related key attacks“ veröffentlicht, es ist aber noch kein daraus abgeleiteter Angriff bekannt, der das Abhören einer Verbindung ermöglicht.

Protokollsicherheit

Genauso wichtig wie die mathematische Sicherheit der einzelnen kryptographischen Algorithmen ist die Sicherheit des gesamten Protokolls, also die Art, wie die einzelnen Algorithmen im Gesamtsystem eingesetzt werden.

Beispielsweise muss sich im GSM-Netz das Mobiltelefon gegenüber dem Netz authentisieren, also nachweisen, dass es berechtigt ist, das Netz zu nutzen. Da umgekehrt keine Authentisierung des Netzes gegenüber dem Mobiltelefon vorgesehen ist, kann ein Angreifer eine gefälschte Basisstation aufstellen, die vorgibt, keine Verschlüsselung des Datenverkehrs zu beherrschen.

Mobiltelefone in der Nähe bauen dann eine unverschlüsselte Verbindung zu dieser gefälschten Funkzelle auf. Leitet der Angreifer die eingehenden Datenströme über eine eigene Verbindung weiter, kann er den unverschlüsselten Datenstrom abhören.

Angriffe verhindern durch Verschlüsselung

In UMTS und LTE Netzen existieren Mechanismen, um solche Angriffe zu verhindern. Allerdings endet auch in UMTS und LTE Netzen die Verschlüsselung an der Basisstation. Dort besteht also weiterhin eine Abhörmöglichkeit.

Um das Roaming in fremden Netzen zu ermöglichen, existieren außerdem Mechanismen, damit Netzbetreiber und Dienstleister untereinander Schlüssel wie Kc austauschen können. Im Jahr 2014 wurde bekannt, dass sich so über unseriöse Dienstleister auch Privatleute Schlüssel besorgen und Datenverkehr abhören können.

Für Geheimdienste sollte der Zugriff ohnehin kein größeres Problem darstellen. Geheimnisträger benutzen daher gerne Mobiltelefone, die eine verschlüsselte Verbindung bis zum Gesprächspartner aufbauen. Ein Beispiel ist das als „Merkel-Phone“ bekannte Gerät der Bundeskanzlerin.

Da es für solche Lösungen keine verbreiteten Standards gibt, müssen beide Gesprächspartner über kompatible Geräte oder Software verfügen. Seit den Snowden-Enthüllungen haben auch einige weit verbreitete Messenger-Dienste wie WhatsApp eine derartige Ende-zu-Ende-Verschlüsselung eingeführt und so kostengünstig der Allgemeinheit verfügbar gemacht.

Sicherheit aus physikalischer Sicht

Ein dritter Aspekt ist die physikalische Sicherheit. Bei der Betrachtung der mathematischen Sicherheit der kryptographischen Algorithmen und der Protokollsicherheit wird außen vor gelassen, dass konkrete Geräte mit physikalischen Eigenschaften beteiligt sind.

Man geht davon aus, dass ein Angreifer nur die über Funk ausgetauschten Daten mithören oder manipulieren oder eigene Daten einschleusen kann. Interessant ist aber auch die Frage, welche Möglichkeiten ein Angreifer hat, der nicht nur auf die Verbindung, sondern auch auf einen der Verbindungsendpunkte Zugriff hat.

Der Sicherheitsanker im Mobiltelefon ist wie beschrieben die SIM-Karte. Da fast jeder ein Mobiltelefon in der Tasche trägt, ist es nicht zu vermeiden, dass SIM-Karten experimentierfreudigen Angreifern in die Hände fallen. Es hat sich herausgestellt, dass die Stromaufnahme eines Mikroprozessors während der Abarbeitung eines Programms vom Programm und den verarbeiteten Daten abhängt.

Rückschlüsse auf SIM-Karten-Schlüssel

Mit ausgeklügelten statistischen Auswertungen solcher Strommessungen ist es daher unter Umständen tatsächlich möglich, Rückschlüsse auf den in einer SIM-Karte gespeicherten geheimen Schlüssel zu ziehen. Zwar erfordert ein solcher Angriff einigen Aufwand und der wirtschaftliche Schaden für einen Netzbetreiber scheint zunächst gering. Würden solche Angriffe aber tatsächlich durchgeführt und publik werden, wäre das Kundenvertrauen, insbesondere das in die Korrektheit der eigenen Telefonrechnung, erschüttert.

Daher wird bei der Implementierung der kryptographischen Software von SIM-Karten oft ein hoher Aufwand betrieben, um sicherzustellen, dass durch die Stromaufnahme der SIM-Karte beim Ausführen der Software keine Rückschlüsse auf die in die Berechnungen eingehenden geheimen Schlüssel möglich sind.

Jenseits des Mobiltelefons: vernetzte Geräte

Mittlerweile sind über das Mobilfunknetz nicht mehr nur Mobiltelefone verbunden. Maschinen melden zur Ferndiagnose Zustandsdaten, Verkaufsautomaten teilen dem Betreiber mit, ob neue Ware nachgefüllt werden muss und Autos setzen bei einem Unfall selbständig einen Notruf ab.

Aus Sicht des Mobilfunknetzes verhalten sich alle diese Geräte wie ein Mobiltelefon. In der Regel steckt in vernetzten Maschinen keine von einem Mobilfunkbetreiber herausgegebene SIM-Karte aus Plastik, sondern es wird ein entsprechender Chip direkt auf einer Platine verbaut. Zunehmend werden diese „SIM-Karten“ auch erst nach Inbetriebnahme einem Mobilfunkbetreiber zugeordnet. Das ermöglicht der noch recht junge Standard eSIM für solche embedded SIMs.

In einem modernen Mobiltelefon wird Kryptographie noch in vielen weiteren Anwendungen eingesetzt. So werden für den Aufbau sicherer Internetverbindungen oder für die Abwicklung von Zahlungsvorgängen Authentifizierung und Verschlüsselung benötigt, die ebenfalls mit Werkzeugen der Kryptographie umgesetzt werden.

Erstmals erschienen in: TiB Ausgabe 2018 November/Dezember