Sicherheit in Industrie 4.0

Die Bedeutung der Informationssicherheit steigt kontinuierlich an

Beitrag von Dr. Wolfgang Klasen, Siemens AG, München

Unsere vernetzte und digitalisierte Welt schafft im Rahmen von Industrie 4.0 ein hohes Potenzial für weitere Automatisierung von Prozessabläufen und wird zu einer global vernetzten Zusammenarbeit in vielen industriellen Bereichen führen. Gleichzeitig steigt die Bedeutung des Themas Informationssicherheit in all seinen Ausprägungen (IT-Security, Cyber Security, Industrial Security) kontinuierlich an. In diesem Beitrag wird vorgestellt, welche Sicherheitsanforderungen es für Industrie 4.0 Anlagen gibt und wie sich diese entwickeln.

Industrie 4.0 Anlagen sicher machen

Die Möglichkeiten böswilliger Angriffe auf industrielle Systeme nehmen schon auf Grund der steigenden Vernetzung zu: Vormals isolierte Anlagen werden durch Kommunikationsnetze über Ländergrenzen hinweg verbunden, die Zusammenarbeit entlang von Supply Chains wird zunehmend automatisiert. Außerdem steigen auch die Fähigkeiten potenzieller Angreifer durch eine verbreiterte Verfügbarkeit von Angriffstechnologien und Know-how, bis hin zu kommerziell buchbaren Angriffen durch kriminelle Anbieter im Darknet.

Industriefirmen müssen daher deutlich mehr Vorsorge für den Schutz der Informationssicherheit leisten, als es in der Vergangenheit üblich war. Eine adäquate Security stellt eine notwendige Voraussetzung für erfolgreiche Industrie 4.0 (I4.0) Prozesse dar.

Typische Sicherheitsanforderungen für Industrie 4.0 Anlagen und deren Entwicklung:

Kommunikationssicherheit, Ende-zu-Ende Sicherheit in die Anwendung integriert

Die Kommunikation zwischen interagierenden Geräten (und Anwendern) muss vor dem Zugriff Unberechtigter durch kryptographische Mechanismen geschützt werden.

Insbesondere für die Kommunikation zwischen unterschiedlichen Standorten sind kryptographische Schutzmechanismen unumgänglich. Dabei wird für viele Anwendungen End-to-End-Security erforderlich sein, die über eine reine Netzabschottung durch kryptographisch unterstützte VPNs (Virtual Private Networks) hinausgeht.

Geräte und Anwendungen müssen über unterschiedliche Standorte hinweg sicher kommunizieren können und das Sicherheits-Niveau des jeweiligen Partners verlässlich kennen.

Authentifikation und sichere Identitäten für Geräte

Eine sichere Kommunikation setzt gegenseitige Authentifikation der beteiligten Geräte voraus. Dafür sind sichere Identitäten erforderlich, die den Geräten zugewiesen und fälschungssicher implementiert werden müssen.

Verschlüsselungsmechanismen werden logisch an diese Identitäten gebunden. Pro Gerät können für verschiedene Nutzer unterschiedliche (sichere) Identitäten erforderlich sein. Auch können über fabrikationsseitig integrierte Sicherheitsparameter die Zugriffsrechte der Anwender auf ein Gerät kontrolliert werden, um z.B. Mechanismen für den Know-how-Schutz umzusetzen (Lizenzierung, Echtheitsschutz).

Global verfügbare Sicherheitsinfrastruktur

Globale Zusammenarbeit benötigt eine vertrauenswürdige und robuste Sicherheitsinfrastruktur, die sich sehr resilient gegen Attacken verhält. Diese Infrastruktur muss Verschlüsselungsmechanismen unterstützen (Key Management) und sollte die beteiligten Anwender bei der Beurteilung der Vertrauenswürdigkeit unterstützen können. Hier müssen umgehend international akzeptierte Standards erarbeitet werden.

Security für den „Digitalen Zwilling”

Neben der physikalischen Implementierung einer I4.0 Produktionsumgebung existiert auch der dazugehörige „Digitale Zwilling“. Dieser enthält prinzipiell sämtliche mit der Produktion und dem Produkt verbundenen Daten. Im „Digitalen Zwilling“ werden Produktionsprozesse geplant, simuliert, gesteuert und auch überwacht.

Vieles davon geschieht auf von der physikalischen Produktion getrennten Plattformen (Cloud, Office-IT). Beide Welten kommunizieren kontinuierlich miteinander und benötigen das gleiche Security-Niveau, um zu verhindern, dass erfolgreiche Attacken das Gesamtsystem beschädigen.

Adaptive Sicherheitsarchitekturen und Langlebigkeit der Lösungen

Industrie I4.0 Produktionsstätten können sich sehr agil auf veränderte Produktionsanforderungen anpassen. Diese Anpassungsfähigkeit überträgt sich als Anforderung auf die dazugehörigen Sicherheitsarchitekturen und Mechanismen. Diese müssen zudem den langen Lebenszyklen von Geräten und Maschinen in der Fabrikation gerecht werden können. Da die Fähigkeiten von Angreifern mit der Technologieentwicklung kontinuierlich zunehmen, müssen z.B. kryptographisch basierte Sicherheitsmechanismen bei Bedarf im Feld nachgebessert werden können.

Security-by-Design als übergeordnetes Prinzip entlang der Wertschöpfungskette

Sicherheit muss auch prozessmäßig in den Lebenszyklus von Produkten und Anlagen integriert werden. Nachträgliche Add-on Maßnahmen sind insgesamt ineffizient. Dies erfordert ein durchgängiges „holistisches“ Security-Konzept für jede Organisation. Als Gemeinschaftsaufgabe betrifft Security alle an der Wertschöpfungskette beteiligten „Stakeholder“: Lieferanten von Komponenten und Software, Hersteller, Integratoren, Betreiber und Benutzer. Jeder Beteiligte muss seinen Anteil der Verantwortung proaktiv wahrnehmen. Auch müssen die Wege der Supply Chain entsprechend gegen Angriffe insbesondere gegen die Echtheit und Integrität der Komponenten gesichert sein.

Standardisierung ermöglicht sichere Infrastrukturen

Um Sicherheit und Vertrauenswürdigkeit von Komponenten und Anlagen für Industrie 4.0 und deren Teilprodukte entlang der Wertschöpfungskette gewährleisten und beurteilen zu können, sind internationale Standards erforderlich. Bei Sicherheitsmechanismen und Algorithmen kann man sich auf existierende Ergebnisse bei ISO und IEC berufen. Existierende Standards für Prozesse und Industrial Security (I3.x) werden gerade auf ihre I4.0-Tauglichkeit überprüft und bei Bedarf erweitert (ISO 27xyz, IEC 62443).

In Deutschland erarbeiten die nationalen Standardisierungsgremien DKE und DIN zusammen mit Vertretern aus Industrie und Hochschulen in der Plattform Industrie 4.0 derzeit die Anforderungen an die Standardisierung zur I4.0-Security. Erste Handlungsempfehlungen finden sich in der DIN/DKE - ROADMAP Industrie 4.0.

Deutsche Firmen und Wissenschaftler sind in der internationalen Standardisierung sehr aktiv und leiten in wichtigen Gruppen die Security-Arbeiten (z. B. IEC TC65, ISO/IEC JTC1 SC27, ISO TC292WG4).

Umsetzung von Industrial Security

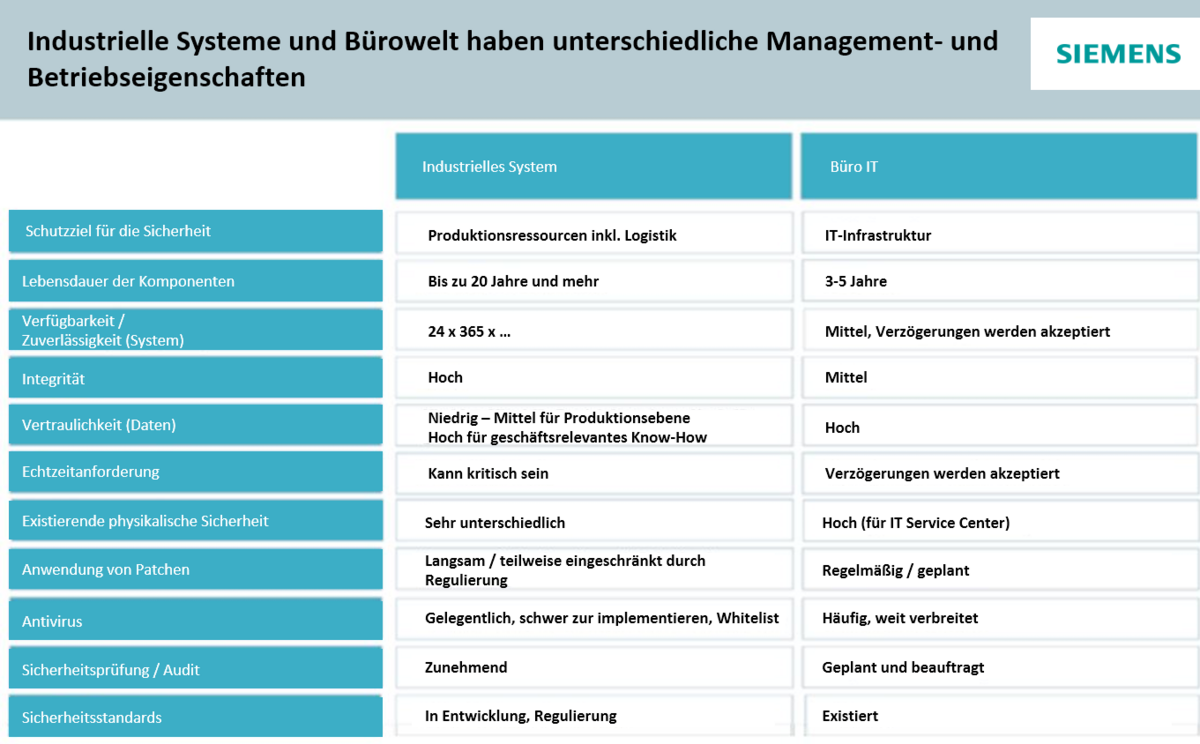

Zur Lösung der Sicherheitsprobleme bei Industrie 4.0 genügt es nicht, die aus der Office-Welt bekannten Lösungen und Prozesse einfach auf industrielle Installationen anzuwenden. Beide Welten weisen höchst unterschiedliche Charakteristiken auf, die in den zukünftigen Standards berücksichtigt werden müssen. Deshalb wird in der Industrie der Begriff „Industrial Security“ benutzt.

Tabelle 1 stellt Randbedingungen und Eigenschaften gegenüber:

Insbesondere sind die Lebenszyklen der installierten Produkte und Komponenten höchst unterschiedlich:

Industriekomponenten weisen eine Lebensdauer von bis zu mehreren Jahrzehnten auf, während zum Beispiel die Laufzeit „der“ typischen Office-Komponente „Notebook“ die 5-Jahresgrenze üblicherweise nicht überschreitet.

Wartungszyklen und -prozesse unterscheiden sich in der Industrie vollkommen von denen in Büro-Umgebungen; insbesondere hat sich der normale Büro-Anwender inzwischen an unregelmäßige und individuelle Update-Zeiten seiner Systeme und die damit verbundenen Produktivpausen gewöhnt. Für eine Produktionsanlage könnte man vergleichbare Stehzeiten keinesfalls akzeptieren.

Mehr Sicherheit für die Industrie 4.0

Diese Unterschiede wirken sich immens auf die Anforderungen und Implementierungen der erforderlichen Sicherheitsfunktionen aus. Für die Kryptographie wird man bei I4.0 auf existierende Ergebnisse zurückgreifen. Ändern werden sich allerdings die Anforderungen an die Implementierung der Algorithmen und Mechanismen. Zusätzlich müssen global kompatible, vertrauenswürdige und benutzerfreundliche Sicherheits-Infrastrukturen standardisiert werden.

In der Umsetzung muss die Vertrauenswürdigkeit insbesondere von sicherheitskritischen Komponenten gewährleistet sein, um mögliche Angriffe durch die Nutzung versteckter Funktionen oder Schwachstellen zu vermeiden. Dies erfordert eine sichere Supply Chain und durchgehende Qualitätskontrollen.

Siemens verleiht durch die Gründung der „Charter of Trust“ diesen Forderungen besonderen Nachdruck und setzt sich besonders proaktiv für die Definition und Umsetzung von Sicherheitsstandards für die Industrie ein.

Erstmals erschienen in: TiB Ausgabe 2018 November/Dezember