IT-Forensiker: Spurensuche zwischen Bits und Bytes

Beitrag von Dr. Alexander Schinner, T-Systems

Datenklau, Sabotage oder Spionage: Um in solchen Fällen keine Spuren zu zerstören, sollten Unternehmen sofort einen IT-Forensiker zu Hilfe rufen. Denn der sichert und untersucht im Schadensfall die Beweise gerichtsverwertbar. Wie die Security-Experten aus der IT-Forensik im konkreten Verdachtsfall helfen, was bei einem Schadensfall konkret zu tun ist und warum Unternehmen unbedingt einen Notfallplan haben sollten.

Cyber-Attacken auf Unternehmen

Die Honeypots der Telekom, die digitalen Lockfallen von T-Systems, zählen an einem einzigen Tag 31 Millionen Angriffe auf unser Netz. Aber nicht nur die Deutsche Telekom und T-Systems sind das Angriffsziel von Digital-Kriminellen. 43 Prozent [1] der großen Unternehmen geben an, 2018 Opfer einer Cyber-Attacke [2] gewesen zu sein und 87 Prozent der von einer IT-Attacke Betroffenen berichteten dabei von Betriebsstörungen oder -ausfällen [3].

Im Verdachtsfall: IT-Forensiker alarmieren

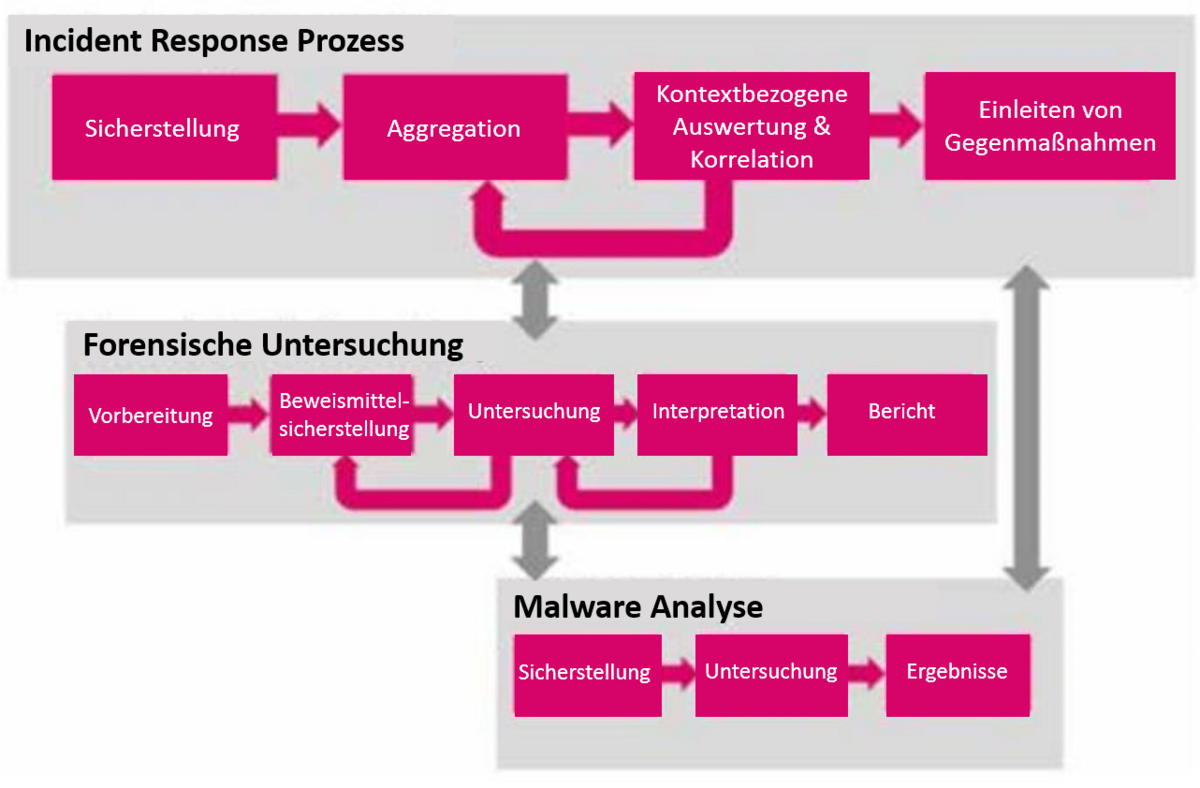

Spätestens dann schlägt die Stunde der IT-Forensik und des Incident Handlings (siehe Abbildung 1).

Oft ermitteln die Telekom Security Experten bereits, bevor externe Stellen die Unternehmen darüber informieren, dass sich in ihre Systeme Cyberkriminelle eingeschlichen haben. Sie kommen etwa dann zum Einsatz, wenn die IT-Administratoren der Kunden merken, dass sich das IT-System anders verhält als sonst. Wenn der Buchhalter zum Beispiel über Überweisungen stolpert, für die er keine Rechnungsbelege findet. Oder sich der Geschäftsführer wundert, dass seine Firma seit einiger Zeit bei jeder Ausschreibung unterboten wird oder die Konkurrenz aus Fernost mit einer Innovation auf den Markt kommt, die den eigenen Entwürfen verblüffend ähnelt.

In solchen und ähnlichen Verdachtsfällen wenden sich die Kunden an die Security-Experten. Zu den Aufgaben des Incident Handlings gehören: Das Ausmaß des Schadens bestimmen und begrenzen, die Schuldigen und deren Motive ausfindig machen und deren Vorgehensweise analysieren. Dann verschließen die Experten die Einfallstore und leiten Gegenmaßnahmen ein. Die IT-Forensik, ein Teilgebiet des Incident Handlings, liefert dabei gerichtsverwertbare und nachweisbare Tatsachen, damit das Gericht die digitalen Beweismittel in einem späteren Prozess nicht ablehnt. Oder das Unternehmen auf Probleme stößt, wenn es den entstandenen Schaden bei der Versicherung geltend machen möchte.

Beweismittel sichern, Datenverlust minimieren

Voraussetzung dafür: ein standardisierter IT-Forensik-Prozess. Der Ablauf einer IT-forensischen Analyse muss strukturiert sein und methodisch immer den gleichen Vorgaben folgen.

Zuerst sichern die IT-Forensiker Datenträger, Speicherimages und Logdateien gerichtsverwertbar. Das bedeutet, dass sie die Beweismittel nicht verändern oder gar zerstören dürfen. Aus diesem Grund dokumentieren und fotografieren sie bei der Beweissicherung auch alles. Es könnte beispielsweise wichtig werden, wie die Umgebung aussieht oder wo welches Kabel im Laptop steckte. Natürlich weiß man zu Beginn nicht, welches Details sich am Ende wirklich als relevant herausstellen wird, ob die Fotos beispielsweise tatsächlich von Belang sein werden. Deshalb müssen die IT-Forensiker zu diesem frühen Zeitpunkt zuallererst eine verlässliche Grundlage für die weiteren Untersuchungen schaffen.

Im Schadensfall: Ruhe bewahren

Entscheidend ist, dass die Unternehmen den Forensiker frühzeitig an den Tatort rufen – ehe sie ungewollt die Spuren der Angreifer verwischt haben. Der wichtigste Tipp: Bewahren Sie im Schadensfall Ruhe, rühren Sie nichts an und alarmieren Sie sofort einen Spezialisten. Denn digitale Beweise sind flüchtig. Ein falscher erster Schritt kann fatale Folgen haben und den Schaden noch vergrößern. Wie bei jedem anderen Kriminalfall gilt auch in der Welt der IT: Erst einmal den Tatort absperren und bloß nichts verändern.

Holistische Tatortanalyse

Forensiker arbeiten mit den betroffenen Unternehmen eng zusammen – sie brauchen das Vertrauen ihrer Kunden und den Zugriff auf Logfiles, Festplatten, Laptops, Handys, Netzwerkdaten und -pläne oder E-Mails mit Headern. Selbstverständlich sammelt der Forensiker auch die Aussagen der Betroffenen, um sich ein Bild zu machen. Anschließend erstellt er eine vollständige forensische Kopie der Festplatte oder sichert den Laptop.

Der Tatort eines IT-Forensiker ist also stets gleichzeitig analog und digital: Neben der Analyse einzelner Systeme, dabei handelt es sich zumeist um Arbeitsplatzrechner oder Server, kann sich die Untersuchung auch auf die gesamte IT-Landschaft aus Hardware, Software, Services, Organisation und Planung ausdehnen. Bei diesen Recherchen sucht der Experte auch nach Spuren im Netzwerk und auf den Rechnern. Mitunter tauchen dann Daten an Stellen auf, wo sie nicht hingehören. Das ist immer ein guter Ansatzpunkt, um tiefer zu bohren. Stets verfolgen die IT-Forensiker den Weg der Schadsoftware: Wo kam es zur Erstinfektion? Wie hat sich der Schädling im Unternehmensnetzwerk weiterverbreitet? Was ist der Ursprung? Kommt er von innen oder von außen? Wer zählt zu den Opfern und wie groß ist der Schaden?

Viele Täter bleiben lange unbemerkt

Kein Angriff gleicht dem anderen, aber das Gros der Cyber-Attacken zielt derzeit noch auf die breite Masse der Privatanwender. Die Cyber-Kriminellen leitet also die Hoffnung, dass es am Ende irgendwen schon erwischen wird. Angriffe von Verschlüsselungstrojanern, Emotet, Cryptolocker oder dem Erpressungstrojaner Locky sind daher im Grunde wenig komplex, gegen sie können die aktuellen Schutzmechanismen im Grunde greifen.

Interessante Schlupflöcher finden die Angreifer dennoch: So hat die berüchtigte Hackergruppe Turla vor zwei Jahren den Instagram-Account von Britney Spears für eine Malware-Steuerung benutzt – und damit viele Fans in die Falle gelockt – darunter auch etliche Musikliebhaber, die sich mit ihren Firmenrechnern in den infizierten Account klickten.

Gezielte Attacken durch Social Engineering

Anders sieht es bei der Industriespionage oder staatliche Sabotage aus: So genannte Advanced Persistent Threats (APT) [3] suchen sich ihre Opfer gezielt aus – und werden laut BSI von den Unternehmen erst nach durchschnittlich 205 Tagen bemerkt. Sehr viel Zeit, um tief in die Unternehmensstrukturen einzudringen und den Systemen die gewünschten Informationen abzupressen. Mitarbeiter werden ungewollt zu Sprungbrettern ins Unternehmen. Die Angreifer kommunizieren mit dem Opfer über eine Spear-Phishing-Mail [4]. Man nennt diese Methode Social Engineering. Das bedeutet, dass die Angreifer den Empfänger erst ausforschen, auch sein Privatleben, um ihm dann eine maßgeschneiderte Mail zu schicken. Der Fußballfan bekommt dann eine manipulierte Einladung zu einem Spiel seines Lieblingsvereins und die Controllerin eine bösartige Rechnung. Wenn das funktioniert, wird der Mitarbeiter beziehungsweise dessen Rechner ohne böse Absicht vom Opfer zum unfreiwilligen Innentäter.

Der Notfallplan als Krisenvorbereitung

Bedeutet: Nicht jeder Cyberangriff lässt sich durch technische Schutzmaßnahmen verhindern: Daher zahlt sich für Unternehmen eine gute Krisenvorbereitung aus. Mit einem Notfallplan steigt die Wahrscheinlichkeit, dass die Beschäftigten in einer Ausnahmesituation richtig reagieren. Lassen Sie sich im Vorfeld von einem erfahrenen Sicherheitsdienstleister beraten: Mit einem Penetrationstester spüren Sie die Schwachstellen Ihrer IT-Infrastruktur auf.

Vereinfacht kann man sich das so vorstellen: Der Tester verhält sich wie ein Einbrecher, rüttelt an jeder IT-Sicherheitstür und schaut, ob sie wirklich gut und sicher verschlossen ist. Mit dem Forensiker kann man typische Bedrohungsszenarien durchspielen und danach die Frage beantworten: „Könnte ich mein Unternehmen gegen diese Art von Angriff verteidigen?“.

Es gibt keinen hundertprozentigen Schutz vor einer Cyber-Attacke. Deshalb braucht jedes Unternehmen einen Notfallplan. Er sorgt nicht nur dafür, dass Sie sich richtig verhalten – er erhöht auch die Chance, dass Sie im Vorfeld auf Schwachstellen stoßen und diese rechtzeitig beseitigen können.

Der beste Notfallplan wird Sie nicht retten, wenn Sie mit Ihren Mitarbeitern nicht regelmäßig üben, wie man sich bei einem Cyber-Angriff richtig verhält.

Quellenangaben:

[1] Laut der Online-Umfrage „Cyber-Risiken & Schutzmaßnahmen in Unternehmen“ des Bundesamts für Sicherheit in der Informationstechnik (BSI) vom April 2019

[2] Computerwoche: Cyberangriffe haben sich verdoppelt.

[3] TecChannel: Wenn Virenscanner und Firewalls nicht mehr ausreichen.

[4] Datenschutzbeauftragter-Info: Die 8 häufigsten Angriffe auf die IT-Sicherheit.

YouTube-Video von TSystemsDE: Die IT-Forensiker von T-Systems ermitteln

YouTube-Video von Telekom Netz: Was macht ein Forensiker bei der Telekom Security?

Erstmals erschienen in: TiB Ausgabe 2019 November/Dezember