Überprüfbare Sicherheit durch Quantenschlüsselverteilung

Beitrag von Prof. Dr. Harald Weinfurter, Department für Physik, Ludwig-Maximilians-Universität München

Wege, Nachrichten vor Abhörern zu schützen, gibt es viele. Doch wirklich "sicher" ist keines der bisherigen Schutzverfahren - bei den aktuellen Public Key Systemen etwas muss einfach darauf vertraut werden, dass diese nicht entschlüsselt werden können. Mit der Quantenschlüsselverteilung ändert sich das: erstmals ist eine wirklich überprüfbare Sicherheit möglich; eine, die selbst vor Angriffen eines Quantencomputers geschützt ist.

Sicherheit bei der Nachrichtenübermittlung

Es gibt viele Möglichkeiten, die Übermittlung von Nachrichten abzusichern.

Aber, was bedeutet „sicher“? Bei allen konventionellen Verfahren sind wir auf Annahmen angewiesen: wir müssen zum Beispiel darauf vertrauen, dass unser Verfahren ohne Backdoor konzipiert wurde, dass Zertifikatsdaten nicht gehackt wurden, oder dass es eben noch keinen Quantencomputer gibt, mit dem die heute verwendeten Public Key Systeme entschlüsselt werden könnten.

Anders bei der Quantenschlüsselverteilung: ausgehend von physikalischen Gesetzen können wir die Information, die ein potentieller Abhörer haben könnte, messen und erhalten so erstmals wirklich überprüfbare Sicherheit.

Der Schlüssel zur sicheren Kommunikation

Das Prinzip der Quantenkryptographie, oder genauer, der Quantenschlüsselverteilung (englisch: Quantum Key Distribution QKD), wurde 1984 von Charles Bennett und Giles Brassard vorgeschlagen.

Für fast alle konventionellen Kryptographieverfahren benötigt man eine geheime, zufällige Bitfolge als Schlüssel. Zu seiner Erzeugung verwendet die Quantenschlüsselverteilung nur grundlegende, einfache Eigenschaften der Optik und Quantenmechanik, die man sich auch gut mit polarisiertem Licht veranschaulichen kann.

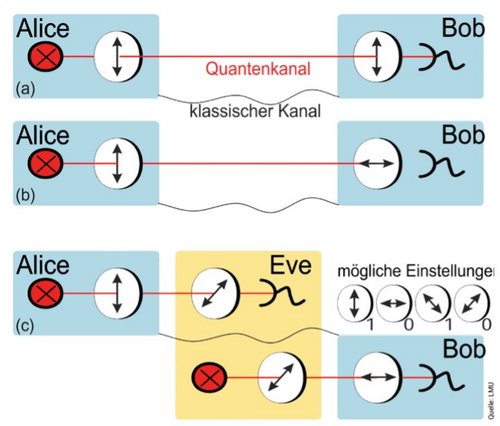

Licht, das zum Beispiel vertikal polarisiert ist, kann ungestört durch ein vertikal orientiertes Polarisationsfilter (Abbildung 1a), wird aber vollständig durch ein horizontal orientiertes Filter absorbiert (Abbildung 1b). Das genügt bereits, um binäre Signale zu senden, zum Beispiel vertikale Polarisation für „1“ und horizontale Polarisation für „0“. Der Sender könnte für eine Reihe von Lichtpulsen jeweils zufällig zwischen den beiden Richtungen wählen und dem Empfänger eine zufällige Bitfolge übermitteln.

Würde der Sender einzelne Lichtquanten, Photonen, senden, könnte es natürlich passieren, dass bei der Übertragung einige verloren gehen. Meldet der Empfänger an den Sender, zu welchen Zeitpunkten er ein Photon detektierte, so können die beiden die ursprüngliche Bitfolge auf diese Zeitpunkte reduzieren und eine etwas kürzere, aber noch immer zufällige Folge erhalten.

Ein Abhörer könnte sich aber noch ohne Probleme dazwischenschalten, die Polarisation der Photonen messen und an den Empfänger weitersenden. Auch wenn einzelne Photonen verwendet werden, kann eindeutig zwischen den beiden Einstellungen unterschieden werden.

Der Weg zu messbarer Sicherheit

Dies ändert sich sofort, wenn alternativ und zufällig 4 Richtungen, nämlich horizontal/vertikal und +45° und -45° lineare Polarisation für die Kodierung verwendet werden. Horizontal oder vertikal polarisiertes Licht wird mit gleicher Wahrscheinlichkeit durch ein unter +45° orientiertes Filter gehen. Hat nun zum Beispiel der Sender horizontal/ vertikal verwendet, der Abhörer (Eve in Abb. 1c) aber diagonal, so wird er mit 50 % Wahrscheinlichkeit ein falsches Zeichen gemessen haben.

Jetzt ist es auch wichtig, dass nur ein einzelnes Photon geschickt wird, da der Abhörer dann nämlich auch nur eine einzige Messung durchführen kann, und nur in einer der zwei Alternativen. Schickt er aber nun sein Zeichen weiter an den Empfänger, und misst dieser gerade in der horizontal/vertikalen Einstellung, so ist auch dieses Resultat zufällig und, vor allem, unabhängig vom Signal des Senders (Abbildung 1c).

Auf diese Weise entsteht in der Zeichenfolge zwischen Sender und Empfänger mit einer Wahrscheinlichkeit von 25 % ein Fehler. Man kann nun allgemeine Angriffe formulieren und so zeigen, dass ein direkter Zusammenhang zwischen der Information, die ein Abhörer maximal haben könnte und der Fehlerwahrscheinlichkeit der vom Empfänger detektierten Bitfolge besteht.

Durch entsprechendes Verkürzen des Schlüssels kann diese Information beliebig klein gemacht werden und so erstmals messbare Sicherheit für zufällige Schlüsselfolgen erhalten werden.

Dem Abhörer auf die Schliche kommen

Grundlegende physikalische Gesetze geben uns also die Möglichkeit, nicht nur festzustellen, dass ein Abhörer einen Angriff gestartet hat, sondern sogar, wie viel Information er maximal erhalten haben könnte.

Durch geeignete Verkürzung des Schlüssels kann seine Information ausradiert werden und so verlässliche Sicherheit gewährleistet werden.

Vom ersten Test zu sicheren Netzwerken

Nach einem ersten Experiment durch Bennett, Brassard und Kollegen bei IBM im Jahr 1992 begannen zahlreiche Gruppen weltweit, das Konzept zu erweitern oder in Experimenten zu testen.

Bereits im Jahr 2001 wurde die Firma ID Quantique durch Wissenschaftler der Universität Genf gegründet. Ihre Produkte, zum Beispiel für Punkt-zu-Punkt Verbindungen mit 100 Gbit/s, sind die ausgereiftesten Kommunikationssysteme derzeit.

Daneben etablierten sich eine Reihe von jungen Spin-off und auch Startup Firmen, die derzeit neue Produkte anbieten. Von größeren Firmen engagieren sich insbesondere Toshiba und HUAWEI mit sehr aktiven Forschungsgruppen.

Die Technik

Für die technische Umsetzung können mittlerweile auch sehr schwache Lichtpulse, im Mittel mit weniger als einem Photon, verwendet werden. Sie werden entweder direkt durch die Luft mittels Linsen oder Teleskopen übertragen oder durch eine Glasfaser.

Wichtig dabei ist, dass das Signal nicht zum Beispiel in Repeatern gemessen oder verstärkt werden darf, da dies eine ähnliche Fehlerstatistik wie ein Abhörversuch verursachen würde. Wegen der unvermeidlichen Abschwächung entsteht so eine obere Grenze, bis zu der noch genügend viele Lichtpulse des Senders verglichen mit dem Rauschen der Detektoren oder Streulicht detektiert werden können.

Quantenschlüsselaustausch über weite Strecken

Dank der Entwicklung hocheffizienter Detektoren für einzelne Lichtquanten konnte Anfang 2018 von der Universität Genf sogar noch über etwas mehr als 400 km ein Schlüssel sicher übertragen werden.

Ein sogenannter Quantenrepeater wird in der Zukunft auch größere Entfernungen ermöglichen, setzt aber noch wesentliche Entwicklungen voraus wie sie im Moment zum Beispiel deutschlandweit in einem BMBF Verbund in Angriff genommen werden.

Möchte man über größere Entfernung bereits heute kommunizieren, so kann ein Netz aus sogenannten sicheren Knoten aufgebaut werden. Derartige Netzwerke wurden vor etwa 10 Jahren in kleinem Stil in Europa getestet, und bilden nun eine ausgedehnte Infrastruktur in China über eine Strecke von 2000 km zwischen Peking und Shanghai mit mehr als 200 Verbindungen zu Behörden, Banken und großen Firmen in verschiedenen Städten.

China ist auch führend dabei, Quantenschlüsselaustausch weltweit zu ermöglichen. Der im Jahr 2016 gestartete Satellit MICIUS konnte bereits erfolgreich Schlüssel mit Bodenstationen in China und Österreich austauschen. Als fliegender, sicherer Knoten kann er jeden beliebigen Punkt auf der Erde an Netzwerke für sichere Kommunikation anschließen.

Integration der Systeme

Neben immer größeren Entfernungen geht die derzeitige Entwicklung auch zu immer höheren Raten. Hier wird der Rekord von der Gruppe der Firma Toshiba gehalten, die im Frühjahr 2018 vor allem dank einer sehr schnellen Kontroll- und Auswerteelektronik eine Rate von 10Mbit/s über eine 10 km lange Glasfaserstrecke erreichen konnte.

In Bayern arbeiten wir an der LMU München zum Beispiel an nur Streichholz großen Systemen für den Sender. Am Max-Planck-Institut Erlangen (MPL) entwickelt das Team integrierte Module für Übertragungssysteme, die auch bei starker Streustrahlung in Glasfasern oder bei Tageslicht noch verwendet werden können.

Generell versuchen wir, die Systeme so klein und einfach wie möglich zu machen, um sie direkt in unterschiedlichsten herkömmlichen Kommunikationssystemen zu integrieren. Neben Glasfaserverbindungen sind zum Beispiel mobile Systeme denkbar, oder Komponenten für kleinere, kostengünstigere Satelliten.

An einem derartigen Projekt arbeiten derzeit in Bayern MPL und LMU mit den im Satellitenbau erfahrenen Teams vom DLR und OHB in Oberpfaffenhofen und vom ZfT Würzburg zusammen.

Fazit

Mit der Quantenschlüsselverteilung gibt es also nun ein System, das erstmals messbare Sicherheit gewährleistet. Es ist auch gefeit gegen Angriffe eines Quantencomputers und bildet so die erste Methode mit sogenannter post-quantum Sicherheit. Dank der immer schnelleren technologischen Entwicklungen steht in Zukunft ein System zur Verfügung, das in herkömmliche Glasfaser- oder Freiraumkommunikationssysteme integriert werden kann, und so dem Anwender auch ohne Kenntnis der Quantenmechanik sichere Kommunikation ermöglicht.

Erstmals erschienen in: TiB Ausgabe 2018 November/Dezember